2026 Comienza con una Nueva Amenaza

GlassWorm Ataca macOS a través de Extensiones VS Code

Categorías:

Hacking2026-01-07

Mientras damos la bienvenida a 2026 con esperanzas renovadas y propósitos de seguridad digital, los ciberdelincuentes no se toman vacaciones. El inicio de este nuevo año nos recuerda que la vigilancia en ciberseguridad debe ser constante, y la aparición del malware GlassWorm es una clara señal de que las amenazas evolucionan más rápido de lo que imaginamos.

Un Gusano que Cambia de Objetivo

GlassWorm representa un cambio preocupante en las tácticas de los atacantes. Este malware autopropagable ha pivotado su enfoque de Windows hacia macOS, demostrando que ningún sistema operativo está a salvo. La campaña se ha distribuido a través de extensiones maliciosas en el marketplace Open VSX, acumulando más de 50,000 descargas, una cifra alarmante que subraya la escala del problema.

Lo que hace particularmente peligrosa esta cuarta ola del malware es su sofisticación técnica. Los atacantes han abandonado métodos anteriores como caracteres Unicode invisibles y binarios compilados en Rust para adoptar payloads JavaScript cifrados con AES-256-CBC, específicamente diseñados para entornos macOS.

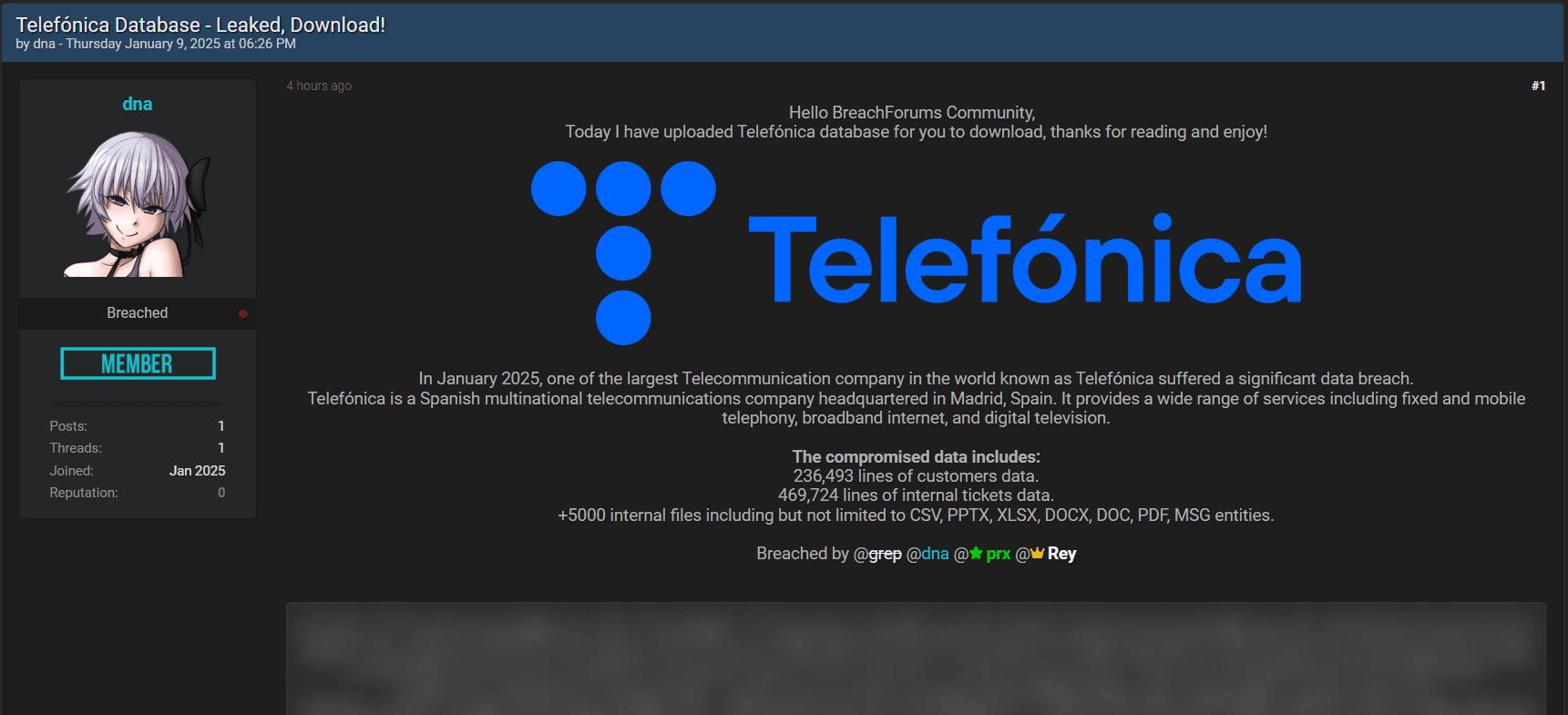

El Peligro Oculto de las Extensiones No Verificadas

Este caso expone un riesgo crítico que muchos desarrolladores subestiman: las extensiones no verificadas de VS Code. El marketplace Open VSX, aunque es una alternativa popular al marketplace oficial de Microsoft, tiene controles de seguridad menos rigurosos. Esto lo convierte en un terreno fértil para actores maliciosos.

Las extensiones de VS Code tienen acceso privilegiado a tu entorno de desarrollo, lo que significa que pueden:

- Leer y modificar archivos en tu sistema

- Acceder a credenciales almacenadas en tu entorno

- Ejecutar comandos arbitrarios con tus permisos de usuario

- Interceptar y modificar código antes de su compilación

- Exfiltrar datos sensibles de proyectos y repositorios

El problema se agrava porque muchos desarrolladores instalan extensiones basándose únicamente en el número de descargas o en nombres que suenan legítimos, sin verificar la autenticidad del publicador. GlassWorm aprovechó exactamente esta confianza ciega, usando nombres como "prettier-pro" que imitan herramientas populares y confiables.

Las Extensiones Comprometidas

Los investigadores identificaron tres extensiones sospechosas en el marketplace Open VSX:

pro-svelte-extension

vsce-prettier-pro

full-access-catppuccin-pro-extension

Todas estas extensiones están conectadas a través de infraestructura compartida y claves de cifrado, confirmando que un único actor malicioso está detrás de la campaña.

La Ingeniería del Engaño

La brillantez maliciosa de GlassWorm radica en su mecanismo de evasión temporal. Una vez instalado, el malware espera exactamente 15 minutos antes de ejecutar su payload. Este retraso es crítico porque la mayoría de entornos sandbox de análisis automatizado expiran después de 5 minutos, permitiendo que el malware pase desapercibido durante los escaneos de seguridad.

El código incorpora un valor hardcodeado de 900,000 milisegundos que activa el descifrado y ejecución del payload cifrado con AES-256-CBC. Durante esos primeros 15 minutos, la extensión parece completamente benigna.

Infraestructura Imparable: Blockchain al Servicio del Crimen

Una de las características más innovadoras y preocupantes de GlassWorm es su uso de la blockchain de Solana para comando y control. Al publicar transacciones con memorandos que contienen URLs codificadas en base64, el atacante mantiene un control descentralizado que es prácticamente imposible de desmantelar mediante bloqueo tradicional de dominios.

Los investigadores rastrearon la infraestructura hasta la dirección IP 45.32.151.157, que también fue utilizada en la tercera ola del ataque, confirmando la continuidad del actor de amenaza.

Capacidades Específicas para macOS

El payload descifrado incluye funcionalidades específicamente diseñadas para macOS:

- AppleScript para ejecución sigilosa

- LaunchAgents para persistencia (en lugar de claves del Registro de Windows)

- Acceso directo a la base de datos Keychain de macOS para robar contraseñas y credenciales almacenadas

- Capacidad para reemplazar aplicaciones de wallets hardware (Ledger Live y Trezor Suite) con versiones troyanizadas

Los datos robados se almacenan temporalmente en el directorio /tmp/ijewf/, se comprimen y se envían al servidor de exfiltración ubicado en 45.32.150.251/p2p.

Recomendaciones para el Nuevo Año

Al comenzar 2026, es fundamental que desarrolladores y profesionales de TI tomen medidas proactivas:

Revisar extensiones instaladas: Verifica todas las extensiones de VS Code, especialmente las descargadas de Open VSX. Desinstala cualquier extensión que no uses activamente.

Verificar la autenticidad del publicador: Antes de instalar cualquier extensión, investiga al publicador. Busca verificaciones oficiales, presencia en GitHub, y reputación en la comunidad.

Priorizar marketplaces oficiales: Usa el marketplace oficial de Microsoft Visual Studio Code siempre que sea posible. Tiene mejores controles de seguridad y procesos de verificación.

Revisar permisos de extensiones: Antes de instalar, lee qué permisos solicita la extensión. Si una extensión de formateo de código pide acceso a internet o al sistema de archivos completo, es una señal de alerta.

Implementar análisis de comportamiento: Los escaneos tradicionales no son suficientes contra amenazas que esperan para evadir detección. Usa herramientas de monitoreo que detecten comportamientos anómalos.

Monitorear actividad de red: Presta atención a conexiones inusuales desde tu entorno de desarrollo, especialmente a blockchains públicas o servidores desconocidos.

Mantener entornos aislados: Considera usar contenedores o máquinas virtuales para proyectos sensibles, limitando el daño potencial de extensiones comprometidas.

Educar a los equipos: La concienciación sobre estas nuevas técnicas es la primera línea de defensa. Comparte información sobre amenazas actuales con tu equipo de desarrollo.

Auditar regularmente: Establece revisiones periódicas de las extensiones instaladas en toda la organización.

GlassWorm nos recuerda que en ciberseguridad, el nuevo año no trae una pizarra en blanco. Los atacantes continúan perfeccionando sus métodos, aprovechando tecnologías legítimas como blockchain y herramientas de desarrollo populares para sus fines maliciosos.

La confianza ciega en extensiones no verificadas de VS Code representa uno de los vectores de ataque más subestimados en la actualidad. Mientras los desarrolladores se enfocan en proteger sus aplicaciones de producción, a menudo olvidan que su entorno de desarrollo es igualmente vulnerable y puede convertirse en la puerta de entrada para comprometer toda una organización.

Este 2026, que nuestro propósito colectivo sea mantenernos un paso adelante de las amenazas, verificar cuidadosamente cada herramienta que incorporamos a nuestro flujo de trabajo, compartir inteligencia de seguridad y construir una comunidad más resiliente frente a adversarios cada vez más sofisticados.

La seguridad no es un destino, es un viaje continuo que debemos emprender con renovada determinación cada año nuevo. Y ese viaje comienza con algo tan simple como preguntarnos: ¿realmente conozco y confío en las extensiones que ejecuto en mi editor de código?